いつもは基本的に技術系のブログを投稿しているのですが、今日たまたま楽天カード株式会社を装ったフィッシング詐欺メールが届いてたので、被害者が出ないように偽装メールかどうかを判別する自分なりのポイントをまとめてみたいと思います。

今回送られてきたメール

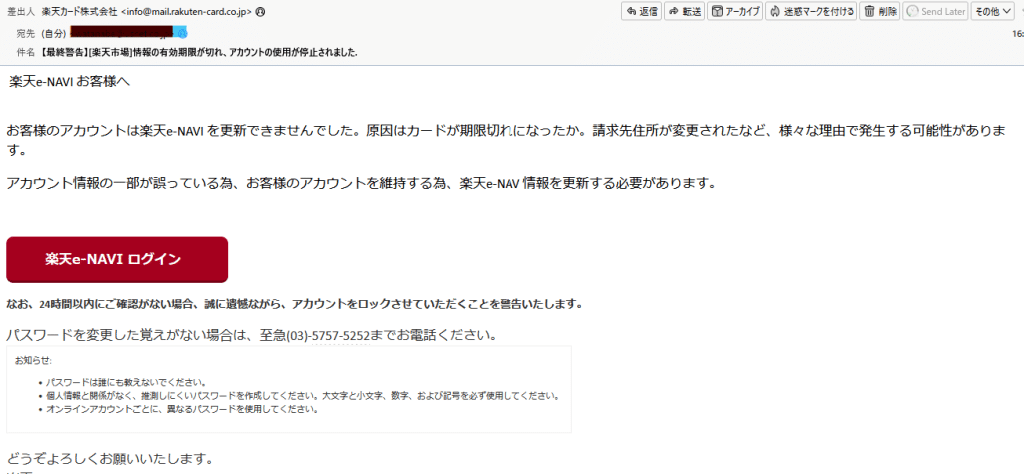

今回送られてきたメールがこちらです。

内容としては、「正しい情報が入力されていないため楽天アカウントの更新ができなかったからログインして情報を変更してね」とのことです。

楽天だけではなくAmazonとかでも似たようなフィッシング詐欺メールがよく届きます。

偽装メールかどうか怪しいときに確認すべきポイント

ポイント1:差出人のメールアドレス

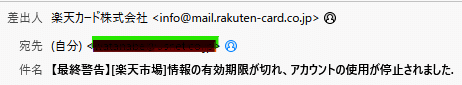

まず一番最初に確認してほしいのは、差出人のメールアドレスのドメイン(@以降)部分です。

偽装メールの場合、このドメイン部分が意味のない文字列だったり、「rakuten」という文字は入っているが本物のメールアドレスとは異なることが多いです。

ただ、今回送られてきた偽装メールは本物の楽天カードのメールアドレスと全く同一でした。

この理由としては、プログラムからメール送信する際に差出人のメールアドレス表記はとても簡単に偽装できます。

そのため差出人のメールアドレスが本物と同じものでも、まだ完全には信用しない方がいいです。

ポイント2:おかしな日本語が使われていないかチェックする

フィッシング詐欺の送信者は外国人の可能性は非常に高いです。

メール文面は日本語で書かれていても、他言語の原文を翻訳機能を通して日本語にしている場合は、正しくない日本語の文章になっていることが多いです。

慌てずメールの文をよく読み、文章に違和感がないかをチェックしましょう。

ただ、DeepLなど最近の翻訳機能はとても優れていて、違和感なく文章を翻訳できるレベルになっていますので、文章を読んだだけではおかしい部分には気づけないということもあると思います。

ポイント3:メール文面のURLを確認する

フィッシング詐欺メールでは、本文中に絶対リンクが設置されています。

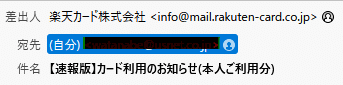

今回の場合は、楽天e-NAVIのログインページへのリンクを装ったボタンが設定されています。

PCの場合は、このリンクにマウスカーソルを当てるとリンク先のURLが表示されます。

このURLのドメイン部分(htts://ドメイン部分/)に注目します。

もし本物の楽天カードからのメールであれば、このリンク先URLのドメインは「rakuten-card.co.jp」になります。

このリンク先は偽装することができません。

URLが「https://rakuten-card.co.jp」であれば、間違いなく楽天カードのサイトへのリンクとなります。

ただ「rakuten」という文字を入れて本物に似たドメインを取得することは誰でもできますので、「rakuten」が入っているから本物の楽天のサイトだというわけではないので注意してください。

今回のメールは完全に楽天とは無関係のサイトにリンクしているので偽物確定です。

ちなみにこの「rebrand.ly」というサイトにアクセスしてみたところ、短縮URLを発行するサービスサイトでした。

つまり、本来アクセスさせたいURLをこのサービスで短縮URLに変換してメール文にリンクを貼っているようです。

フィッシング詐欺メールの記載リンクへアクセスしてしまったら

もしフィッシング詐欺メール文面に記載されているリンクをクリックしてしまい、リンク先のサイトへアクセスしてしまっても慌てないでください。

ブラウザで動作するサイトの場合、アクセスしただけでウィルスに感染したりサイバー攻撃を受けることがないようにセキュリティが設けられています。

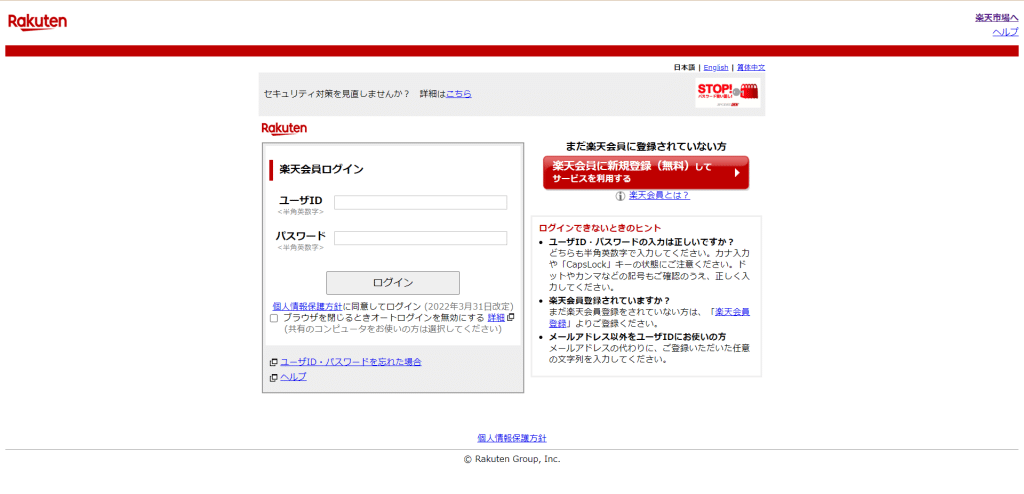

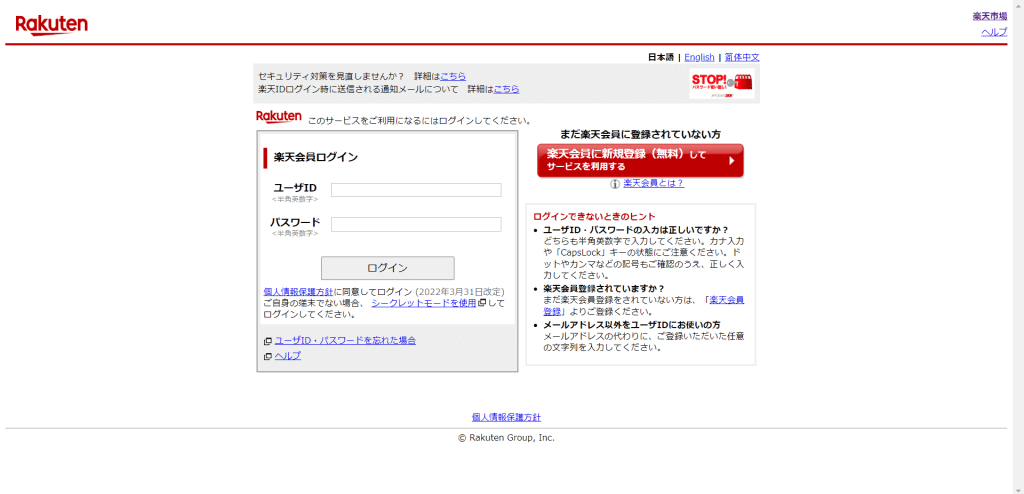

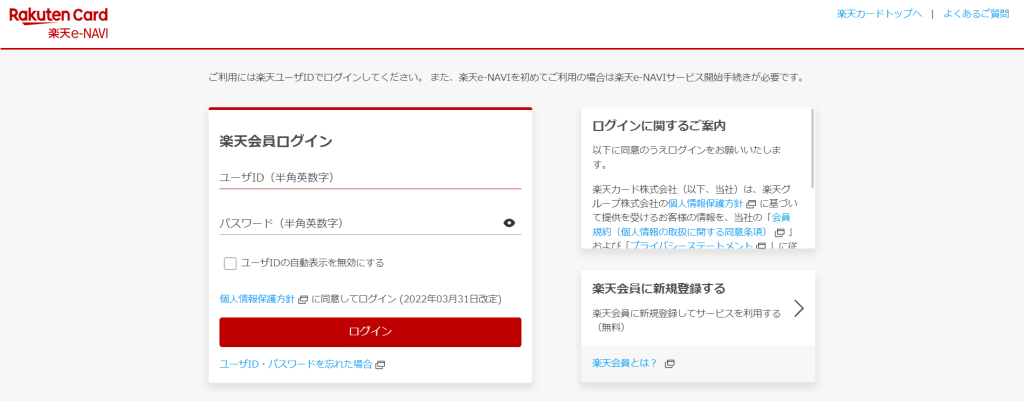

例えば、今回のフィッシング詐欺メールに貼られているリンクへアクセスすると上記のような楽天のログイン画面を模した画面が表示されます。

画面を表示しただけでは、こちら側の重要な情報を引き出したり、何かのPCやスマホに勝手にインストールするということはできません。

現在の主要ブラウザは確認メッセージの表示など、必ずユーザの操作があって初めて実行ができるような仕組みになっています。

注意点

上記のような理由から画面の表示自体には全く問題はありませんが、そこからログインの実行やボタンをクリックしたりなどの操作を行うと攻撃を受けるリスクがあります。

フィッシング詐欺の場合は、ログイン情報やクレジットカード情報を入力させて盗み出すことが目的になります。

今回の楽天カードの偽装サイトについても、楽天のログイン情報とクレジットカード情報を盗み出すことが目的とされています。

間違ってもログイン情報を入力したりするような操作はせず、画面を閉じて無視してください。

偽物のサイトを観察してみる

画面レイアウトを比べる

上が本物の楽天ログイン画面で、下が偽物の画面です。

まぁほぼ一緒なんですが、ロゴサイズとヘッダー下線の太さが違いますね。

そのくらいちゃんと合わせればいいのにと思うんですが、この辺は実際比べてみないとわからない部分なんで気にしてないのかもしれないですね。

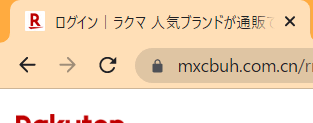

ページタイトルを見てみる

ブラウザのタブにページタイトルが表示されます。

これは今回の偽物サイトのページタイトルなんですが、「ログイン | ラクマ 人気ブランド~」となってますね。

確かにラクマは現在楽天のサービスの一つではあるんですが、今回メールで届いていたのは「楽天e-NAVI」についてでした。

もちろん楽天e-NAVIとラクマは別サービスなんで、ログイン画面は別々になります。

この辺りはめっちゃ作りが粗いですよね。

ちなみに楽天e-NAVIの現在のログイン画面は上図のものです。

偽物サイトはどうやら楽天市場のログイン画面をコピーしたようです。(ここも粗いですね。)

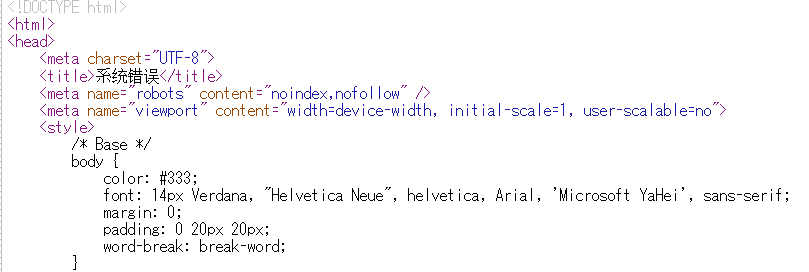

ソースコードを見てみる

レンダリングされているHTMLのソースコードを見てみたら案の定中国系のサイトでした。

(というか「.cn」ドメインだったんでその時点で中国系確定でした。)

誤って情報入力してしまったら即対応を!

もし誤って本当のログイン情報やクレジットカード情報を入力してしまったら、ログイン情報の変更やクレジットカードの停止など悪用される前に即対応してください。

ログイン情報については、楽天だけじゃなくAmazonやGoogleなども同一にしてしまっているケースがあると思いますので、そちらも併せて変更するようにしてください。

取得したログイン情報で主要サービスに総当たりで不正アクセスされる危険性があります。